Bandaż kieruje odtwarzaniem naczyń

16 grudnia 2011, 10:15Amerykanie opracowali bandaż, który stymuluje i kieruje wzrostem naczyń krwionośnych na powierzchni rany. Bandaż, nazywany pieczęcią mikrowaskularną, zawiera żywe komórki, które dostarczają czynniki wzrostu do uszkodzonych tkanek według z góry zaplanowanego wzorca. Po tygodniu wzór pieczątki znajduje już odzwierciedlenie w układzie naczyń.

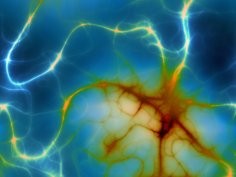

Podobne prawa rządzą wszechświatem, mózgiem i internetem?

28 listopada 2012, 12:14Zdaniem naukowców z Uniwersytetu Kalifornijskiego w San Diego struktura wszechświata i prawa rządzące jego rozszerzaniem się są podobne do struktury mózgu czy innych złożonych sieci (jak np. internet) i rządzących nimi praw.

Odtworzono 'zgubione lata' karett

5 marca 2014, 11:18Niewielkie znaczniki satelitarne pozwoliły prześledzić losy karett (Caretta caretta) w nieznanym dotąd okresie ich życia (tzw. zgubionych latach), gdy opuszczają wybrzeże USA i kierują się ku wodom Oceanu Atlantyckiego.

Cukrzyca typu 1. spowolnia rozwój dziecięcego mózgu

22 grudnia 2014, 12:40Naukowcy zauważyli, że mózg dzieci z cukrzycą typu 1. (Ct1) rośnie wolniej niż u zdrowych rówieśników. Amerykański zespół zademonstrował, że stale podwyższony poziom cukru może być szkodliwy dla rozwijającego się mózgu.

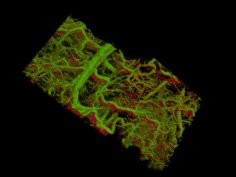

MOZART do obrazowania

21 marca 2016, 12:17Zespół z Uniwersytetu Stanforda opracował nową technikę obrazowania w 3D żywych, a nie zakonserwowanych komórek i tkanek podskórnych. Amerykanie mają nadzieję, że uda się ją wykorzystać np. do monitorowania wyników leczenia nowotworów, czy zrozumienia, jak pojedyncze komórki odłączają się od guzów i przemieszczają do nowych lokalizacji.

Jak ciała gnu, które utonęły, migrując, zasilają rzeczny ekosystem

20 czerwca 2017, 10:40Co roku przez Afrykę migruje ponad milion gnu. Wiele antylop tonie, pokonując rzekę Mara. Biolodzy po raz pierwszy pokusili się o zliczenie ginących zwierząt i o określenie ich wpływu na ekologię rzeki.

Zdrowe erytrocyty płyną w uporządkowanym ustawieniu

2 lipca 2018, 11:11Zdrowe erytrocyty tworzą dwuwymiarowe wzorce krystaliczne. Zmienione chorobowo tego nie potrafią.

Niezwykły kawałek szkła z wyjątkowego rzymskiego flakonika

23 lipca 2019, 10:44W 2017 roku z pozostałościach po rzymskiej willi w pobliżu Chedworth, jednej z największych tego typu budowli na terenie Wielkiej Brytanii, znaleziono fragment szkła. Mały ozdobiony kawałek zielonego szkła natychmiast zwrócił uwagę naukowców. Czegoś podobnego nigdy wcześniej w Wielkiej Brytanii nie znaleziono.

Stop metali i krzem dały materiał, który po skruszeniu i podgrzaniu wraca do oryginalnego kształtu

29 maja 2020, 14:09Pu Zhang i jego koledzy z Binghamton University stworzyli sieć krystaliczną z płynnego metalu, która po zniszczeniu a następnie podgrzaniu powraca do oryginalnego kształtu. Metal utrzymywany jest przez krzemową skorupę i może znaleźć zastosowanie w robotyce, elektronice czy przemyśle kosmicznym. Na myśl przychodzi też od razu robot T-1000 z Terminatora 2.

Badania nad „neuronami głodu” pozwalają lepiej zrozumieć, dlaczego trudno jest utrzymać dietę

16 lipca 2021, 08:59Badania na myszach przeprowadzone w Beth Israel Deaconess Medical Center (BIDMC) rzucają nowe światło na złożone procesy zachodzące pomiędzy neuronami odpowiedzialnymi za uczucie głodu, a nauczenie i zachowanie. Badania takie mogą pomóc zrozumieć, co dzieje się w niektórych zaburzeniach odżywiania.